— Игорь, что такое OSINT?

— OSINT (Open-source intelligence) — разведка по открытым источникам информации, методы работы с открытыми данными. Хотя, конечно, анализируя данные, мы заглядываем и в закрытые источники, но они часто дают нам меньше информации. OSINT применяют сотрудники правоохранительных органов, служб безопасности, в также рекламщики, маркетологи, журналисты, программисты, датасаентисты.

— Как давно существует OSINT?

— Разведка по открытым данным существует с 1941-го года. И началась она в США со Службы мониторинга зарубежных трансляций для изучения иностранных радиопередач. Сотрудники записывали и переводили их, а затем отправляли интересующую военные ведомства информацию в виде еженедельных отчетов. Эта служба существует и сейчас, входя в большое (на сегодняшний день там 17 агентств) разведывательное сообщество США. Одним из ярких дел того периода было воссоздание системы электрификации СССР по статье в газете «Правда», где была опубликована схема электрификации Свердловской области. То есть, по куску схемы в США сумели полностью восстановить план всей системы электрификации большой страны.

— В какой момент произошел перелом и стал возможен цифровой OSINT?

— Цифровой OSINT стал логичным следствием появления интернета, а потом социальных сетей, блогов, форумов, маркетплейсов. То есть сегодня нам уже не нужно изучать газеты, радио и телевидение. Появление сети стало кардинальным образом менять OSINT. Он стал более технически ориентированным, то есть он начал связываться с IT-сферой. Количество источников информации увеличилось в десятки тысяч раз. Понятно, что человеческий мозг уже не может все это обработать, поэтому ему нужны дополнительные программы. Это еще больше связало OSINT с IT-сферой.

— OSINT — это законно?

— Если говорить про классический OSINT, то он не подразумевает нарушения законодательства. И в его рамках можно отследить только то, что человек сам пожелал оставить о себе в интернете. Это геометки, check-in, отзывы о каком-то месте, комментарии, фотографии, которые могут быть интерпретированы с точки зрения получения геолокационной информации, видеоролики, которые также можно проанализировать и определить место съемки.

На определенном этапе развития OSINT появились новые категории данных. В 2014 году у нас появился HTML5 Geo API — технология, которая сейчас применяется по всему интернету, на основании которой пишутся веб-страницы, функционируют браузеры. Выросла собираемость данных о пользователе. То есть, если раньше мы могли установить примерное местоположение пользователя лишь по его IP-адресу, то на сегодняшний день любой веб-сайт, имеющий соответствующую технологию, может получить фактическое местоположение любого пользователя.

С появлением мобильников, операционных систем Android, iOS, с появлением мобильных приложений и тех разрешений, которые мы на своем устройстве даем этим приложениям, собираемость данных еще больше выросла. Теперь, помимо геолокации, IT-компании получают доступ в наши телефонные книжки, к нашему хранилищу данных на устройстве, к нашим спискам звонков, к нашей камере или микрофону — ко всему тому, что происходит с нашим телефоном в любой момент времени.

— Это возможно запретить или как-то контролировать?

— В одном из выступлений в ООН я услышал, что на сегодняшний день невозможно осуществить какое-либо влияние на бесконтрольный сбор IT-компаниями данных пользователей. И количество собираемых данных все растет и растет.

— То есть сейчас люди, которые пользуются открытыми источниками, могут получить больше информации, чем те люди, которые пользуются закрытыми источниками — базами МВД и так далее?

— Да. Потому что закрытые базы, которыми пользуются правоохранители и спецслужбы, не предполагают получения новых источников информации. Они не предполагают возможность анализа и переосмысления даже той информации, которая собирается сегодня. То есть МВД ведет сотни различных реестров и ГИСов (государственные информационные системы), в которых аккумулируются пользовательские данные. Но они не продумали, как эти данные можно было бы сопоставить между собой, чтобы получать о пользователе больше информации.

— Вы хотите сказать, что они до сих пор ездят на машинах и следят за людьми, притом что можно сидеть дома за компьютером и следить за меткой?

— Да, совершенно верно. Мы сами, помогая коллегам, оказывали услуги наблюдения за объектами. До 2018-го года это можно было легко делать, анализируя коды базовых станций сотовой связи, в зоне которых находится мобильник. До апреля 2018 года это стоило, насколько я помню, восемь копеек. В апреле 2018 года в России прекратилось предоставление такой информации через SMS-центры. Тогда мы поняли, что придется изобретать что-то новое. И изобрели.

— С 2018 года уже прошло шесть лет. Начали ли спецслужбы использовать OSINT?

— Начали. Но понимание его, конечно, очень сильно разнится от специалиста к специалисту. Совсем другое дело — США. Там действительно осознают перспективы развития этого направления.

— В чем это выражается?

— Совсем недавно (8 марта 2024 года) они приняли концепцию развития OSINT в рамках разведывательного сообщества США. В ней говорится, что OSINT — это очень важно, этому нужно обучить многих чиновников, причем необязательно силового блока, — государственный департамент, дипломатов и так далее. Нужно продолжать сотрудничество со стартапами, технологическими компаниями, вузами. И, самое главное, надо уделять огромное внимание специалистам по OSINT.

В рамках такой работы американцы создают еще один OSINT Foundation, их на текущий момент, по-моему, уже более пяти. Это фонды, через которые спецслужбы финансируют развитие OSINT как направление, пропагандируют его, развивают в учебных заведениях. Поэтому рождаются In-Q-Tel и прочие венчурные фонды, которые финансируют развитие стартапов правоохранительной направленности. У нас такого нет.

— Насколько вообще правоохранители США вот в этом направлении впереди наших?

— Думаю, лет на 20.

— В этой концепции еще есть строчки о том, что американские чиновники должны переосмыслить свои отношения с промышленностью и научными кругами, чтобы использовать передовые возможности. О чем именно идет речь?

— Текущий уровень развития информационного общества показывает, что сетевые структуры работают эффективнее в разы, чем государственные, иерархические. И поэтому компании Microsoft, Apple, «ВКонтакте» и прочие другие эффективнее, чем государства, национальные правительства. Поэтому в США хотят осуществить более тесную интеграцию разведывательного сообщества с транснациональными корпорациями, — чтобы использовать новые технологии в своей работе.

Игорь Бедеров

Из личного архива

— В концепции также идет речь о проверяемости данных. О чем они говорят?

— Утечки данных, и даже тех данных, которые публикуются в государственных системах, имеют ошибки. И тут верификация должна стоять во главе угла.

Как на сегодняшний день в России, например, работают всякие нехорошие пиарщики с репутацией людей, которых им нужно очернить? Они инициируют фальшивую утечку персональных данных (все уже к ним привыкли). Допустим, это будет утечка из системы ГАС РФ «Правосудие», и там будут действительно какие-то результаты парсинга. В эти результаты будут входить данные о привлечении «заказанного» человека к уголовной ответственности. Утечка тут же раскидывается по сотне Telegram-каналов, и через неделю она оказывается подключенной к большинству сервисов по проверке физических лиц.

Что дальше происходит? Этот человек оказывается «судимым» по всем источникам, при этом проверить эту информацию невозможно, ей верят слепо. Безопасники на основании ее принимают решение о приеме или не приеме сотрудника, о заключении или не заключении сделки с компанией. Вот так это работает.

— То есть будущее за теми же самыми картотеками, которые сейчас существуют, в том числе и у наших органов, но только данные в них должны быть проверенными?

— Именно так.

— Что такое ADINT — методология, которая, как я понимаю, входит в OSINT?

— По сути, это современная радиоэлектронная разведка. Только вместо привычного нам передающего устройства мы здесь получаем уникальные идентификаторы, которые связываются через рекламные профили, собираемые крупнейшими IT-компаниями мира. Коротко можно сказать, что ADINT (advertising intelligence — рекламный интеллект) — это разведка по рекламным модулям.

Согласно концепции Пола Вайнса из Вашингтонского университета — первооткрывателя ADINT (его научная статья вышла в декабре 2017 года и ознаменовала принципиально новый подход к слежке) мы узнали, что путем запуска таргетизированной баннерной рекламы в сети интернет мы можем контролировать перемещение любых пользователей. Это происходит за счет того, что баннерная реклама выдается на сайтах, использующих технологию HTML5 Geo API. Такая баннерная реклама запускается через мобильные приложения, которые способны выдавать геолокацию пользователей, а также их социальный граф.

Работа Вайнса имела ограниченный успех, не все ее поняли. Но затем начали плодиться IT-продукты. Первым отреагировал сервис «Эхо».

— Он американский?

— Нет, израильский. Они разработали второй подход к ADINT. Зачем нам собирать и платить какие-то дополнительные деньги за запуски рекламных компаний, если мы просто можем купить сразу данные, входящие в ADINT, у их правообладателей — компаний Google и Facebook (владелец компания Meta признана в России экстремистской и запрещена)? Они эти данные купили, и, соответственно, в рамках работы их продукта «Эхо» пользователь может увидеть по вводимым идентификаторам пользователя его перемещение, увидеть его социальный граф, интересы и все прочее. Этот подход позволяет не только узнать нужные факты о пользователе, но и заработать на их перепродаже.

Третий подход сформулировали мы. Мы предложили пассивный сбор данных, но не от устройства, а от геолокации. Мы не запускаем таргетизированную рекламу на местности, и ждем, пока пользователь на этой местности появится по методу Вайнса. Мы следим за конкретным устройством, работая с выборкой по определенным пользователям.

— Если вы пользуетесь только открытыми данными, то любой человек в России может проследить за любым человеком в России?

— Да. Но для этого ему необходимо обладать идентификаторами, которые принадлежат конкретному пользователю. К числу таких идентификаторов относятся: номер мобильного телефона, адрес электронной почты, адрес модема вашего устройства, а также идентификаторы устройств на Apple и Google. Вот пять параметров, которые загружаются в системе на вход от аналитика.

— Но это все есть в утечках?

— Это все есть в утечках, и это можно получить миллионом различных способов. Вы подключились к какому-то Wi-Fi в аэропорту, — он зафиксировал ваш МАС-адрес. Дальше по нему можно осуществлять слежку, даже не зная ваш номер телефона. Эти данные постоянно собираются и складываются в папку.

— То есть, если я поменяю номер телефона, мои данные попадут в мою прежнюю папку?

— Именно так. Условный Google соединит ваши профили со всеми новыми устройствами, со всеми новыми контактами. Если вы вышли в один и тот же аккаунт с другого устройства, он все это соединит в один профиль. Если вы использовали одно и то же соединение, например соединение с рабочего места, — он также слепит это все в один профиль. И так, как снежный ком, ваш профиль «растет».

— Получается, где-то есть моя «цифровая биография» с моими устройствами, которые были у меня раньше, и вот это все изложено в каком-то файле?

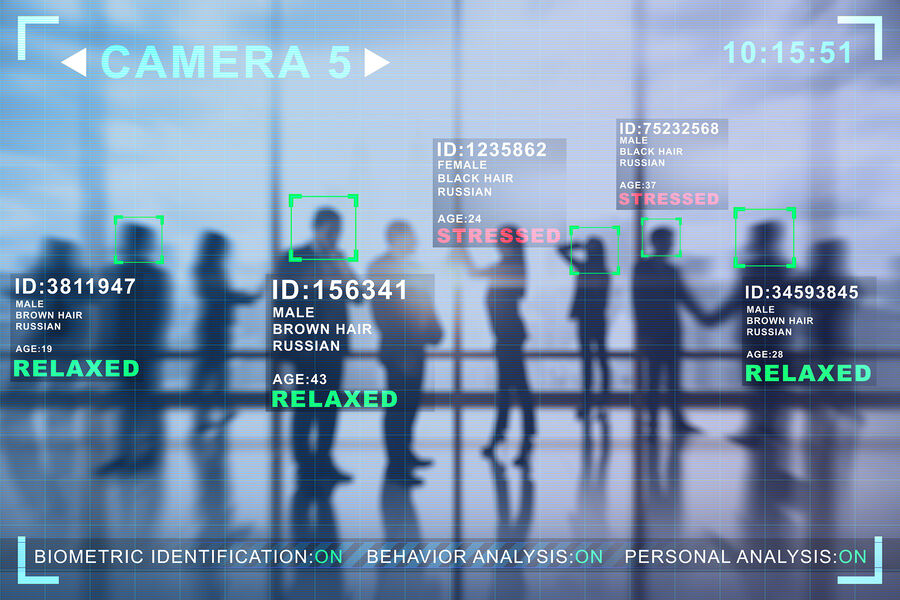

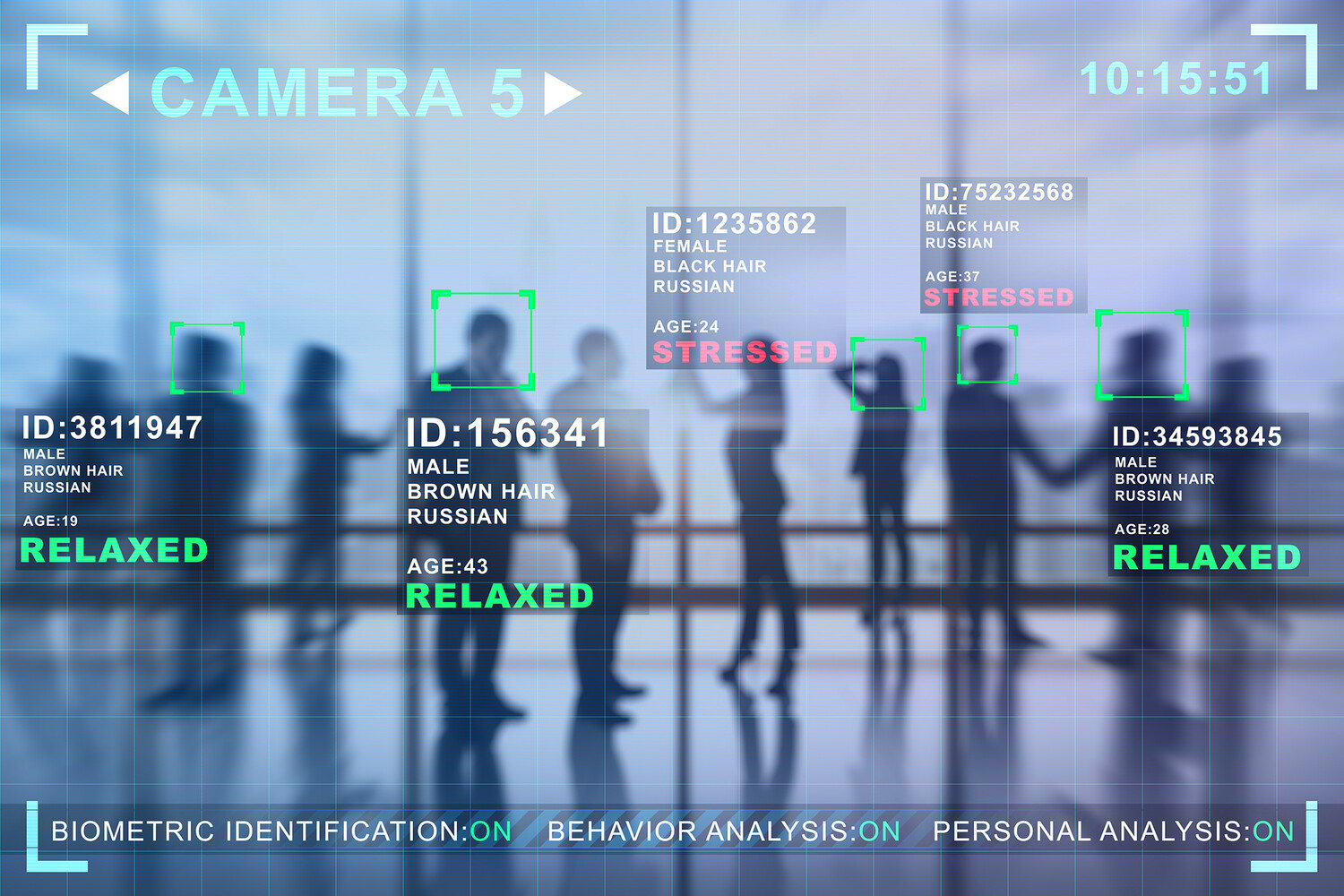

— Совершенно верно. И мало того, это досье интерпретируется. Определяются ваши интересы, запросы, частота ваших перемещений, ваш примерный доход, ваша примерная сфера деятельности.

— 27 февраля в США была опубликована книга «Средства контроля: как скрытый альянс технологий и правительства создает новое американское государство слежки» (How the Hidden Alliance of Tech and Government Is Creating a New American Surveillance State). Там сказано, что с помощью ADINT получилось проследить даже за окружением Путина. То есть, это был не сам Путин, а его обслуживающий персонал. Мы, получается, тоже можем отслеживать перемещение Байдена?

— Да. Более того, когда в Вашингтоне штурмовали Капитолий сторонники Трампа, я лично наблюдал за тем, какие устройства там «бегают». Потом можно было найти профили в Telegram, кто это был, фотографии их. Так что да, это работает.

— Кажется, что данных уже собирается столько, что больше собрать невозможно. Это так?

— Конечно, нет. Можно собирать гораздо больше данных о каждом пользователе. Именно в этих целях и планируется внедрение Web 3.0 и следующего HTML6. Усиливается и увеличивается количество различных датчиков в наших мобильных телефонах. Кроме акселерометра, сетчатки глаза, отпечатка пальцев в числе датчиков появятся, возможно, какие-то речевые анализаторы, анализаторы лица. Они могут быть усилены дополнительно. Наш социальный портрет будет разрастаться в недрах IT-компаний. Инструментов для того масса, запретов на сбор этих данных нет. Так что OSINT ждет большое будущее.

Цивилизация

Цивилизация