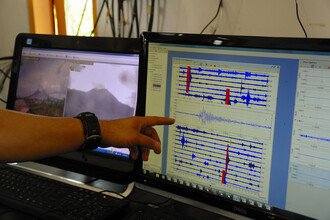

Исследователи кибербезопасности обнаружили две критические уязвимости в процессорах Intel, которые позволяют злоумышленнику перехватить контроль над устройством, сообщает газета »Известия».

Найденные бреши в безопасности присутствуют в процессорах Intel семейства Atom. Такими незащищенными процессорами преимущественно оснащены нетбуки, планшеты и кассовые аппараты.

Однако эксперты опасаются, что угрозы могут быть во всех актуальных процессорах Intel, что увеличивает число потенциально уязвимой техники.

Проблема заключается в двух недокументированных инструкциях, доступ к которым можно получить с помощью особого режима Red Unlock, сообщили специалисты Positive Technologies Марк Ермолов и Дмитрий Скляров, а также исследователь Максим Горячий, обнаружившие уязвимости. Доступ к такому режиму обычно есть у инженеров Intel, однако иногда его могут активировать хакеры и с его помощью обойти все механизмы защиты.

Инструкции — это шаблоны команд, которые объединяются в наборы и формируют микрокод. Он, в свою очередь, является основой для языка программирования. Инструкции и микрокод созданы для упрощения работы программистов, с их помощью не нужно каждый раз расписывать примитивные команды.

Обнаруженные недокументированные инструкции может удаленно использовать любой злоумышленник, утверждают ИБ-исследователи. С их помощью хакер сможет как выключить устройство, так и полностью перепрошить микрокод процессора в своих целях.

Доступность подобных недокументированных инструкций только в отладочном режиме для внутреннего использования говорит о том, что вероятнее всего это действительно отладочный функционал, считает Борис Ларин, эксперт по кибербезопасности в «Лаборатории Касперского».

«Он может использоваться инженерами Intel для облегчения написания и отладки микрокода. Случаи, когда производители оставляют отладочный функционал в своих продуктах, встречаются. К сожалению, это может оказывать негативное влияние на безопасность. Наиболее частый пример – использование жестко заданных пар логинов и паролей в сетевом оборудовании. Однако важно отметить, что поскольку эти недокументированные инструкции доступны только в отладочном режиме для внутреннего использования (Red Unlock), это значительно снижает потенциальную угрозу. Чтобы использовать их, злоумышленникам понадобятся дополнительные уязвимости для включения этого режима, а также глубокие познания в устройстве и принципах работы микрокода Intel, который официально не документирован», — подчеркнул Ларин.

По словам ведущего исследователя киберугроз Avast Мартина Хрона, эти уязвимости представляют серьезную опасность, если рассматривать их с точки зрения того, чего с их помощью могут добиться хакеры. В случае их успешного использования злоумышленники могут изменить способ декодирования инструкций для центрального процессора — это основа любого приложения или системы, работающей на ЦП.

«Поскольку поведение меняется на уровне микросхемы, в этом случае обнаружить подозрительную активность очень сложно (а иногда и невозможно). Однако использовать эту уязвимость далеко не так просто.

Во-первых, хакерам нужно перевести центральный процессор в специальный режим работы, изначально предназначенный для инженеров Intel, чтобы отлаживать процессоры.

Во-вторых, они должны понимать, как работает микрокод (низкоуровневый набор инструкций, хранящийся в процессоре, который управляет работой устройства), и, поскольку инструкции микрокода непрозрачны и их нет в публичном доступе, создать фрагмент микрокода с нужным поведением будет сложно», — считает Хрон.

Он также добавил, что, так как эти уязвимости затрагивают чип, пользователь почти ничего не сможет сделать, чтобы устранить эту проблему.

«Ограничить доступ к этим функциям может только производитель. Нельзя ожидать, что Intel исправит все выпускаемые сейчас модели процессоров. Если и будет какое-то исправление, то оно будет сделано в будущих сериях и архитектуре», — отметил эксперт.

Описанные уязвимости технически очень сложно проэксплуатировать, заявил Даниил Чернов, директор центра Solar appScreener компании «Ростелеком-Солар». По его словам, для этого хакер должен иметь глубокое понимание архитектуры процессоров Intel и операционных систем, которые в них установлены. Требуется также глубокий анализ, каким образом и через какие приложения злоумышленник может обратиться к системе, чтобы провести атаку именно ту часть процессора, в которой обнаружена уязвимость.

«В данном случае для хакера игра не стоит свеч.

Злоумышленнику гораздо проще монетизировать атаку с применением методов социальной инженерии, нежели долго исследовать архитектуру процессоров, разрабатывать специально для нее зловредное ПО и пытаться реализовать атаку.

Далеко не все уязвимости используются злоумышленниками для написания эксплойтов в связи со сложностью их эксплуатации. Вероятнее всего тестирование на проникновение через эти уязвимости будут проводиться исключительно в полигонных условиях. Обычному пользователю эксплуатация обнаруженных уязвимостей ничем не грозит, особенно если он автоматически или вручную оперативно устанавливает программные обновления и использует антивирус с актуальными базами вредоносных сигнатур. Также следует помнить о базовых правилах цифровой безопасности», — рекомендует Чернов.

Цивилизация

Цивилизация